Woohoo, heute geht’s gleich wieder voll zur Sache.

Warum? Nun, sicherlich haben Sie schon von den Panama Papers gehört. Nein? Ok, dann am besten mal noch rucki-zucki die Websuche starten, bevor Sie den Gedanken fassen, dass wir vielleicht mittlerweile in Panama sitzen und es sich bei den „Papers“ um ein lokales Gericht handelt (handelt es sich nämlich nicht). Aber zurück zum Thema:

Panama Papers – Wer oder was ist Schuld am Leak?

Die so genannten Panama Papers sind geheime – bzw. waren geheime – Dokumente über weltweit agierende Briefkastenfirmen, die die panamaische Rechtsfirma Mossack Fonseca verwaltet hat und die durch einen Hackerangriff nun an die Öffentlichkeit gelangt sind.

Bislang ist allerdings noch nicht bekannt, wer hinter der ganzen Panama Papers Attacke steckt. Fest steht nur eines: Nämlich, dass Mossack Fonseca keinen großen Aufwand in die Sicherheit der verwendeten Systeme und damit den Schutz der ganzen Firmendaten der Reichen und Mächtigen gesteckt hat. Ansonsten hätten diese Dokumente wahrscheinlich niemals das Licht der Welt erblickt und würden jetzt für so viel Furore sorgen.

Mossack Fonseca hatte beispielsweise E-Mails aufgrund einer veralteten Microsoft Outlook Version seit längerer Zeit unverschlüsselt verschickt. Die entscheidende Schwachstelle für den Hackerangriff war aber wohl veraltete Software.

Das englische Wirtschaftsmagazin Forbes soll herausgefunden haben, dass Mossack Fonseca nicht nur eine ältere WordPress-Version, sondern auch eine drei Jahre alte Drupal-Version benutzt haben soll (Quelle: wptavern). Ein richtiges Schlaraffenland für Hacker also.

wordfence.com hat daraufhin die Seite mal genauer unter die Lupe genommen und herausgefunden, dass aktuell eine anfällige Version des Revolution Sliders genutzt wird. Wie der Hack im Detail ausgesehen haben könnte, zeigt das nachfolgende Video, das WordFence zur Verfügung gestellt hat:

Für ausführlichere Infos können Sie die beiden Blogposts von WordFence nachlesen:

- Mossack Fonseca Breach – WordPress Revolution Slider Plugin Possible Cause

- Panama Papers: Email Hackable via WordPress, Docs Hackable via Drupal

Das bringt mich zu dem folgenden Punkt:

Wie bekommen Hacker eigentlich Zugriff auf eine WordPress Seite?

Wie im obigen Video gezeigt, ist es mit ein bisschen Know-how eigentlich relativ einfach, sich als Hacker Zugriff auf eine Seite, die veraltete Software oder Plugins benutzt, zu verschaffen. Die Anleitung dazu findet man oftmals ganz unkompliziert im Internet, denn Leaks und teilweise auch der dazugehörige How-to gehen im Netz fast schneller weg, als frische Semmeln und Brötchen beim Bäcker Ihres Vertrauens.

Ob bzw. dass man gehackt wurde merkt man meist dann, wenn es zu spät ist: Sie haben keinen Zugriff mehr auf Ihre Seite. Ihr Login funktioniert nicht mehr, die Kontrolle wurde Ihnen entzogen. Blöd gelaufen. So etwas ist aber leider kein Einzelfall und mit ihm stellt sich die Frage nach dem „wie“. Wie konnte meine Page gehackt werden?

Eine Umfrage von wordfence.com, zu der es über 1.000 Teilnehmer gab, fand heraus, dass die meisten Website-Betreiber – und das sind immerhin über 60 Prozent – gar nicht wissen, wie oder durch was ihre Seite gehackt wurde. Unter den restlichen 40 Prozent kristallisierten sich aber ganz klar zwei Antworten heraus: Brute-Force-Attacken und Hacks über Plugins (oder Themes).

Was tun gegen Brute Force Attacken?

- Login mittels Zwei-Faktor-Authentifizierung sichern (z.B. über’s SmartPhone).

- Keine offensichtlichen Usernamen (wie z.B. Admin/Administrator) verwenden.

- Starke und sichere Passwörter mit Sonderzeichen verwenden.

- Seite durch „Maximale Loginversuche“ schützen. Hier kann das häufig empfohlene Plugin Limit Login Attempts sehr sinnvoll sein.

Was tun gegen Plugin-Sicherheitslücken?

- Plugins immer aktuell halten.

- Plugins, für die es keine Updates mehr gibt, möglichst durch andere austauschen.

- Plugins ausschließlich von vertrauenswürdigen Quellen herunterladen.

Durch diese Steps ist Ihre Webseite auf jeden Fall besser geschützt und setzt die Messlatte für den Fall eines Hackerangriffes deutlich höher an.

Grobe Sicherheitslücke in einem bekanntem Plugin.

Achtung, Achtung! Gerade haben wir noch über Hackangriffe gesprochen und wie sie sich Zugriff auf eine Seite verschaffen und schon gibt es so einen Fall: Ein Plugin mit Sicherheitslücke.

Das Plugin User Role Editor weist aktuell eine Sicherheitslücke auf, die die Versionen 4.24 und älter betrifft. Aufgrund dieser Sicherheitslücke kann sich jeder registrierte User Admin-Rechte aneignen. Gerade für Seiten mit offener Registrierung ein ernstzunehmendes Thema. Daher unbedingt updaten, bevor Schlimmeres passiert! (Quelle: wordfence.com)

Monster im WordPress-Menü.

Yoast hat es im Blog angekündigt: das Analytics Plugin wird nicht mehr weiterentwickelt. Zumindest nicht von Yoast selbst. Sie haben das Plugin an Syed Balkhi abgegeben. Viele kennen ihn vielleicht. Er ist auch der Autor des OptinMonster Plugins, welches viele installiert haben.

Für die Nutzer wird sich – vorerst – nichts ändern. Syed schreibt in seinem Willkommens-Blogpost, momentan ist alles „business as usual“.

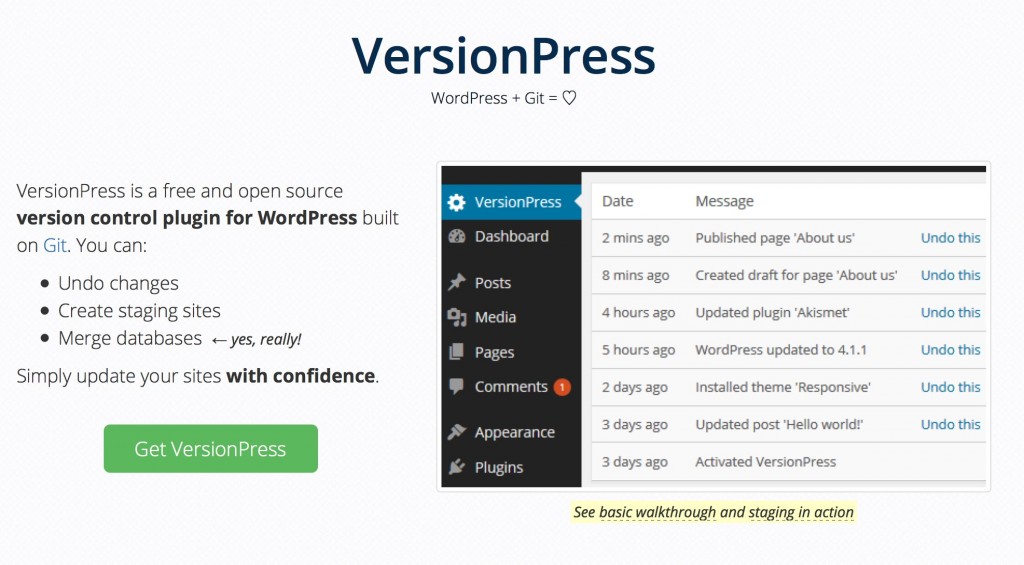

VersionPress wird Open Source!

Mit dem VersionPress Plugin haben Admins die Möglichkeit, durchgeführte Änderungen, die durch registrierte User mit entsprechenden Rechten an der Page durchgeführt werden (z.B. neue Artikel erstellen, Plugins updaten oder Themes installieren, usw.), wieder rückgängig zu machen.

Wie WPTavern berichtete, machen Borek Bernard and Jan Voráček, die Gründer hinter VersionPress, das Plugin ab sofort als kostenloses Open Source Projekt verfügbar. Das nun kostenlose Plugin wird trotz GPL Lizenz zukünftig nicht im WordPress Plugin Verzeichnis, sondern über GitHub gehostet werden. VersionPress Version 3.0 Beta ist die erste Version unter der neuen Lizenz.

In einem Beitrag auf der Produktseite erklärt Borek Bernard, dass der einzig erfolgreiche Weg für das Plugin darin liegt, es für die Weiterentwicklung öffentlich zu machen. Wir sind gespannt, wie sich das Plugin in der Zukunft entwickeln wird!

Das erste bayerische WordCamp!

Am 16. und 17. April findet das erste WordCamp im schönen Bayern statt. Nürnberg ist dabei der Veranstaltungsort. Leider, leider, leider können wir aufgrund unserer noch immer anhaltenden Heimatabstinenz nicht dabei sein. Doch das hindert uns nicht daran, wieder mit Raidboxes, dem Anbieter für Premium WordPress Hosting, zu kooperieren, was uns sehr freut.

So funktioniert’s:

- Kostenlos für ein Premium WordPress Hosting unter raidboxes.de registrieren.

- Exklusive Rabatte von Partnern sichern!

Zum Beispiel 20% auf das eBook „Erfolgreich ein WordPress Plugin programmieren“ von Autor Florian Simeth.

Allen, die am WordCamp in Nürnberg mit dabei sind, wünschen wir natürlich viel Spaß, tolle Kontakte, coole Sessions und eine gute Zeit!

In diesem Sinne, happy WordPressing und bis zum nächsten Mal!

Ihre

Melanie Simeth

Dipl.-Ing. (FH)

Projekt- & Contentmanagerin